Ağ Temelleri

13 - Bilgi ve Ağ Güvenliği

2024

Bilgi Güvenliği Nedir?

- Bilgi güvenliği, bilginin Gizlilik (Confidentiality), Bütünlük (Integrity) ve Erişilebilirlik (Availability) özelliklerini (CIA Üçlüsü) korumaya yönelik ilke, süreç ve kontroller bütünüdür.

- Amaç; yetkisiz erişim, ifşa, değiştirme, yok etme ve hizmet kesintisi gibi tehditlere karşı riski azaltmaktır.

- Uygulamada; kimlik doğrulama, yetkilendirme, izlenebilirlik (loglama/iz sürme) ve inkâr edememe gibi gereksinimleri de kapsar.

Ağ Güvenliği Nedir?

- Ağ güvenliği, ağ altyapısına ve ağ üzerinden sunulan kaynaklara yönelik yetkisiz/kötü niyetli erişimleri engellemeyi ve ağ iletişimini güvence altına almayı hedefler.

- Verinin aktarımı sırasında:

- Mahremiyet (Confidentiality): Verinin yetkisiz kişilerce okunmaması (dinlenmeye karşı koruma).

- Bütünlük (Integrity): Verinin aktarım sırasında yetkisiz biçimde değiştirilmemesi.

- Erişilebilirlik (Availability): Ağ ve servislerin kabul edilebilir süreklilikte hizmet verebilmesi.

Tehdit Türleri

- Dahili Tehdit Unsurları (Insider Threats):

- Bilgisiz ve bilinçsiz kullanım (kazaen)

- Kötü niyetli hareketler (kasten)

- Harici Tehdit Unsurları (External Threats):

- Hedefe yöneltilmiş saldırılar (targeted)

- Hedef gözetmeyen/kitle saldırıları (opportunistic)

Dahili Tehdit Unsurları

Bilgisiz ve Bilinçsiz Kullanım

- Yetkisiz personelin kritik bir sunucunun enerji bağlantısını kesmesi.

- Eğitimsiz/deneyimsiz bir çalışanın hatalı işlem sonucu veritabanında veri kaybına yol açması.

- Hassas verilerin yanlışlıkla e-posta ile kurum dışına gönderilmesi.

Kötü Niyetli Hareketler

- İşten ayrılan/çıkarılan bir çalışanın, yetkisini suistimal ederek kuruma ait web içeriğini değiştirmesi veya zarar vermesi.

- Bir çalışanın, yerel ağda paket yakalama (sniffing) yaparak yetkisiz biçimde trafik içeriğini gözlemlemeye çalışması.

- Yetkili bir personelin, ticari sırları veya ürün planlarını rakip kuruluşlara sızdırması.

Harici Tehdit Unsurları

Hedefe Yöneltilmiş Saldırılar

- Kurum web sitesinin içeriğinin yetkisiz biçimde değiştirilmesi (defacement).

- Muhasebe veya müşteri veritabanına yetkisiz erişim sağlanarak kayıtların manipüle edilmesi.

- Birden çok kaynaktan kurumsal servislere DDoS (Dağıtık Hizmet Aksatma) saldırısı uygulanması.

Hedef Gözetmeyen Saldırılar

- Virüsler:

- Bir konak (dosya/uygulama/makro) üzerine eklenerek yayılan kötü amaçlı yazılım türleridir.

- Çoğu senaryoda yayılım, zararlı içeriğin kullanıcı veya sistem süreçleri tarafından çalıştırılmasıyla tetiklenir.

- Dosyalara zarar verebilir, sistemi yavaşlatabilir, veri sızdırabilir veya işleyişi bozabilir.

- Wormlar (Solucanlar):

- Kendini kopyalayarak ağlar üzerinden otomatik biçimde yayılabilen zararlı yazılımlardır.

- Genellikle kullanıcı etkileşimine ihtiyaç duymaz; yayılımda zafiyet istismarı gibi yöntemler kullanabilir.

- Ağ trafiğini artırarak sistemleri yavaşlatabilir veya servis kesintilerine yol açabilir.

- Truva Atları (Trojans):

- Meşru/yararlı bir yazılım gibi görünen, ancak arka planda kötü amaçlı işlemler gerçekleştiren yazılımlardır.

- Kullanıcı tarafından çoğu zaman farkında olmadan kurulabilir veya çalıştırılabilir.

- Arka kapı (backdoor) açarak uzaktan erişim, veri sızdırma veya başka zararlı bileşenleri indirme gibi etkiler doğurabilir.

Saldırgan Türleri

- Script Kiddies: Sınırlı teknik bilgiyle hazır araçları kullanan amatör saldırganlar.

- Profesyonel Suç Grupları: Finansal kazanç odaklı organize yapılar.

- Kurum Çalışanları (Insider): İçeriden tehdit üretebilen aktörler.

- Hacktivistler: İdeolojik/politik motivasyonla hareket eden gruplar.

- Devlet Destekli Aktörler (APT): Siber casusluk veya stratejik amaçlarla faaliyet gösteren gelişmiş gruplar.

Saldırgan Motivasyonu

- Maddi kazanç (ör. fidye yazılımı, dolandırıcılık, veri satışı)

- Rekabet avantajı (endüstriyel casusluk, fikri mülkiyet)

- Kişisel öfke veya intikam

- Merak/öğrenme ve “kanıtlama” motivasyonu

- Politik/ideolojik hedefler (propaganda, hacktivism)

Ağda Bulunan ve Potansiyel Risk İçeren Sistemler

Saldırı Yöntemleri

- Hizmet aksatma saldırıları (DoS, DDoS)

- Sosyal mühendislik ve kimlik avı (phishing)

- Web uygulaması saldırıları (örn. yetkisiz erişim, enjeksiyonlar)

- Zararlı yazılımlar (virüs, worm, trojan, ransomware vb.)

- Yerel ağ saldırıları (MitM, ARP zehirleme vb.)

- İzinsiz kaynak kullanımı ve yetki suistimali

Saldırılarda Sıkça Kullanılan Teknikler

- Sosyal mühendislik: İnsan faktörünü hedef alan ikna/yanıltma teknikleri.

- Ağ haritalama (reconnaissance): Hedef keşfi ve envanter çıkarma.

- Uygulama zayıflıkları: Zafiyet istismarı ve yanlış yapılandırma suistimali.

- Yerel ağ saldırıları: İç ağ trafiğini dinleme/manipüle etme.

- Spoofing: Kimlik/kaynak yanıltma.

- Hizmet aksatma: Kaynak tüketimi veya protokol suistimali.

Sosyal Mühendislik

- Sosyal mühendislik, insanların güvenini veya dikkatsizliğini kullanarak kurum hakkında bilgi toplama ya da yetkisiz işlem yaptırma yöntemleridir.

- Amaç: Şifreler, kişisel bilgiler, süreçler ve ağ yapısı dâhil olmak üzere saldırıda kullanılabilecek bilgileri elde etmektir.

- Örnek: Kendini destek personeli gibi tanıtıp parola sıfırlatma kodu istemek; sahte e-posta ile kimlik bilgisi toplamak.

Sosyal Mühendislikten Korunma

- Telefon/e-posta üzerinden, karşı tarafın kimliği doğrulanmadan kuruma ait bilgiler paylaşılmamalıdır.

- Farkındalık eğitimleri: Personel, kimlik avı ve sahte arama senaryolarına karşı düzenli olarak bilgilendirilmelidir.

- Bilgi imhası: Kurum çöpleri (notlar, çıktılar, bordrolar vb.) bilgi güvenliği prosedürlerine uygun biçimde imha edilmelidir.

- Sosyal medyada kurumsal ve kritik bilgilerin paylaşımı politika ile sınırlandırılmalıdır.

- Fiziksel güvenlik için biyometrik doğrulama, akıllı kart ve benzeri kontroller uygulanabilir.

- Çok faktörlü doğrulama (MFA): Parola yanında ek doğrulama faktörleri (tek kullanımlık kod, donanımsal anahtar vb.) tercih edilmelidir.

Örnek Olay: Kevin Mitnick

Not: Mitnick örneği, sosyal mühendisliğin teknik saldırılar kadar etkili olabileceğini göstermesi açısından sıklıkla anılır.

Ağ Haritalama (Reconnaissance)

- Ağ haritalama, hedef ağdaki aktif cihazları, servisleri, açık portları ve olası zafiyet yüzeylerini belirleme sürecidir.

- Genellikle “saldırı öncesi keşif” aşamasının bir parçasıdır.

- Bu süreç, saldırganın hedefe ilişkin bilgi seviyesini artırmasına hizmet eder.

- Otomatik araçlarla yürütülebilir (örn. port tarama ve servis tespiti yapan araçlar).

Ağ Haritalamada Kullanılan Teknikler

- Ping taraması (ping sweep)

- Port tarama (port scanning)

- İşletim sistemi saptama (OS fingerprinting)

- Yol izleme (traceroute)

- Güvenlik bileşenlerini tespit etme (firewall/IDS/IPS/WAF göstergeleri)

Ağ Haritalama – Önleme Yöntemleri

- Varsayılan kısıtlama yaklaşımı: İş gereksinimi olmayan trafiğin politika ile sınırlandırılması (default deny prensibi).

- ICMP yönetimi: ICMP’yi tamamen kapatmak yerine, gereksiz ICMP tipleri/erişimleri sınırlanmalı; tanılama ihtiyaçları dikkate alınmalıdır.

- Bilgi sızıntısı azaltma: Servis banner’larında ürün/sürüm gibi ayrıntıların gereksiz yere paylaşılmaması.

- Tespit ve izleme: Tarama davranışlarını görünür kılacak IDS/IPS ve log izleme mekanizmaları.

Uygulama Zayıflıkları

- Uygulama zayıflıkları; kodlama hataları, yanlış yapılandırmalar veya güncellenmemiş bileşenler nedeniyle oluşur.

- Sık karşılaşılan zafiyet örüntüleri:

- Dizin geçişi (Path/Directory Traversal): Yetkisiz dosya/dizin erişimi.

- Bellek taşması (Buffer Overflow): Bellek hataları üzerinden kod çalıştırma riski.

- Enjeksiyonlar (örn. SQL Injection): Sorgu/komut akışını manipüle etme.

- Girdi doğrulama eksikliği: Beklenmeyen girdilere karşı kontrol eksikliği.

- Kırık erişim kontrolü: Yetkilendirme zafiyetleri (rol/izin hataları).

Uygulama Zayıflıkları – Önleme Yöntemleri

- Yama yönetimi: Uygulama, bağımlılıklar ve işletim sistemi güncellemeleri düzenli uygulanmalıdır.

- Güvenli geliştirme: Girdi doğrulama, güvenli oturum yönetimi ve yetkilendirme kontrolleri tasarımdan itibaren ele alınmalıdır.

- WAF (Web Application Firewall): Uygulama katmanı tehditlerine karşı ek bir kontrol olarak kullanılabilir.

- Hardening: Varsayılan şifreler/ayarlar değiştirilerek güvenli yapılandırma sağlanmalıdır.

- Not (İleri düzey): Düzenli zafiyet taraması ve sızma testleri ile doğrulama yapılması önerilir.

Yerel Ağ Saldırıları

- Yerel ağ saldırıları, aynı ağ segmentindeki bir aktörün trafiği dinlemesi veya manipüle etmesiyle ortaya çıkabilir.

- Amaç: Kimlik bilgisi yakalama, e-posta/oturum içeriğine erişme, oturum ele geçirme, yatay hareket.

- Sıklıkla Man-in-the-Middle (MitM) türü yaklaşımlarla ilişkilidir.

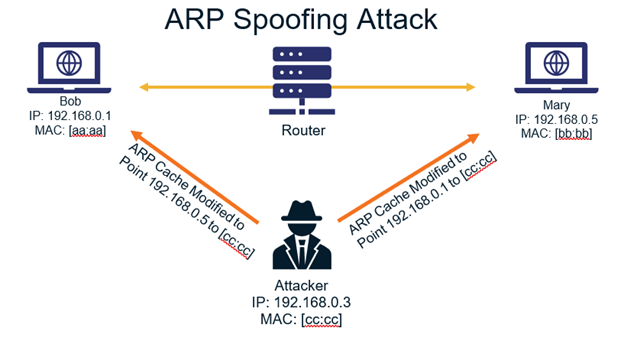

Yerel Ağ Saldırılarında Kullanılan Teknikler

- Paket yakalama (sniffing): Şifrelenmemiş trafiğin okunması.

- ARP zehirlemesi (ARP spoofing): Trafiği saldırgana yönlendirme.

- Oturum ele geçirme (session hijacking): Oturum belirteçlerinin ele geçirilmesi/yeniden kullanılması.

- Rogue DHCP: Sahte DHCP sunucusu ile yanlış ağ yapılandırması dağıtılması.

Yerel Ağ Saldırıları – Önleme Yöntemleri

- Anahtar (switch) güvenliği:

- Port Security: Port başına MAC adresi kısıtlaması.

- DHCP Snooping: Sahte DHCP sunucularını tespit/engelleme.

- Dynamic ARP Inspection (DAI): ARP zehirlemesini azaltma/önleme.

- Şifreli iletişim: Uygun yerlerde TLS tabanlı protokoller; Telnet yerine SSH gibi güvenli alternatifler tercih edilmelidir.

- Ağ segmentasyonu: VLAN ile departman/rol bazlı ayrıştırma yapılması önerilir.

- Not: Büyük ölçekli ortamlarda 802.1X gibi ağ erişim kontrol yaklaşımları değerlendirilebilir.

Spoofing (Kimlik/Kaynak Yanıltma)

- Spoofing, bir sistemin kendini başka bir sistem/kimlik gibi göstererek güvenlik kontrollerini aşmaya çalışmasıdır.

- Amaç; yetki kazanmak, izini gizlemek veya trafiği yönlendirmektir.

Spoofing Türleri

- IP spoofing: Paketlerin kaynak IP bilgisini yanıltma.

- MAC spoofing: Ağ arayüzü MAC bilgisini değiştirme.

- ARP spoofing: Yerel ağ trafiğini yanıltarak yönlendirme.

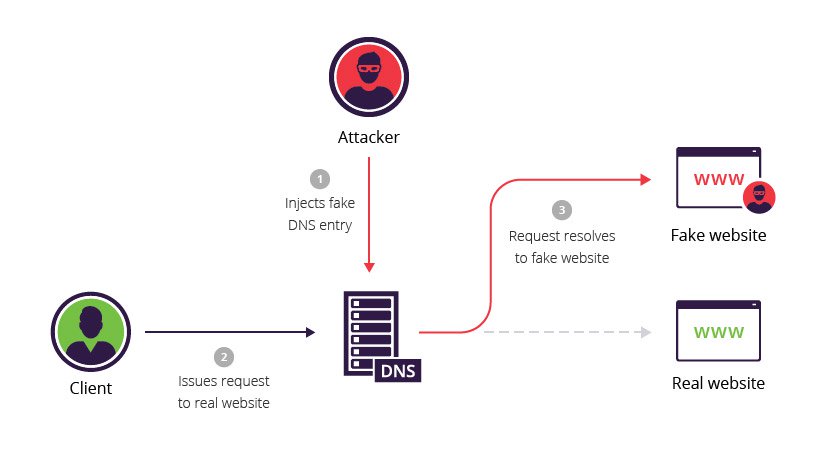

- DNS spoofing: Kullanıcıları sahte alan adlarına yönlendirme.

- E-posta spoofing: Başkası adına sahte e-posta üretme (çoğunlukla phishing ile birlikte).

Örnek: DNS Spoofing

Kullanıcı doğru alan adına gitmek isterken, saldırgan sahte bir hedefe yönlendirme yapabilir.

Örnek 2: IP Spoofing

Örnek 3: ARP Spoofing

Spoofing – Önleme Yöntemleri

- Ağ kenarı filtreleme: Kaynak adres yanıltmasını azaltmak için ingress/egress filtreleme yaklaşımları uygulanabilir.

- Katman-2 korumaları: Port Security, DHCP Snooping ve DAI gibi kontroller önerilir.

- DNS güvenliği: Uygulanabildiğinde DNSSEC gibi doğrulama mekanizmaları değerlendirilebilir.

- Şifreli iletişim (TLS): Trafik şifreli olduğunda içerik gizliliği ve bütünlüğü artar; ancak sertifika doğrulaması doğru yapılandırılmalıdır.

- Statik ARP: Yalnızca küçük/özel ağlarda ve sınırlı senaryolarda uygulanabilir bir yöntemdir.

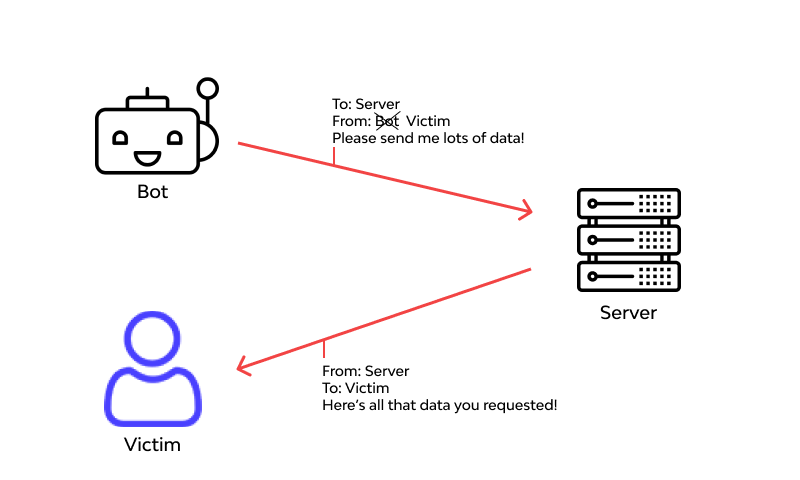

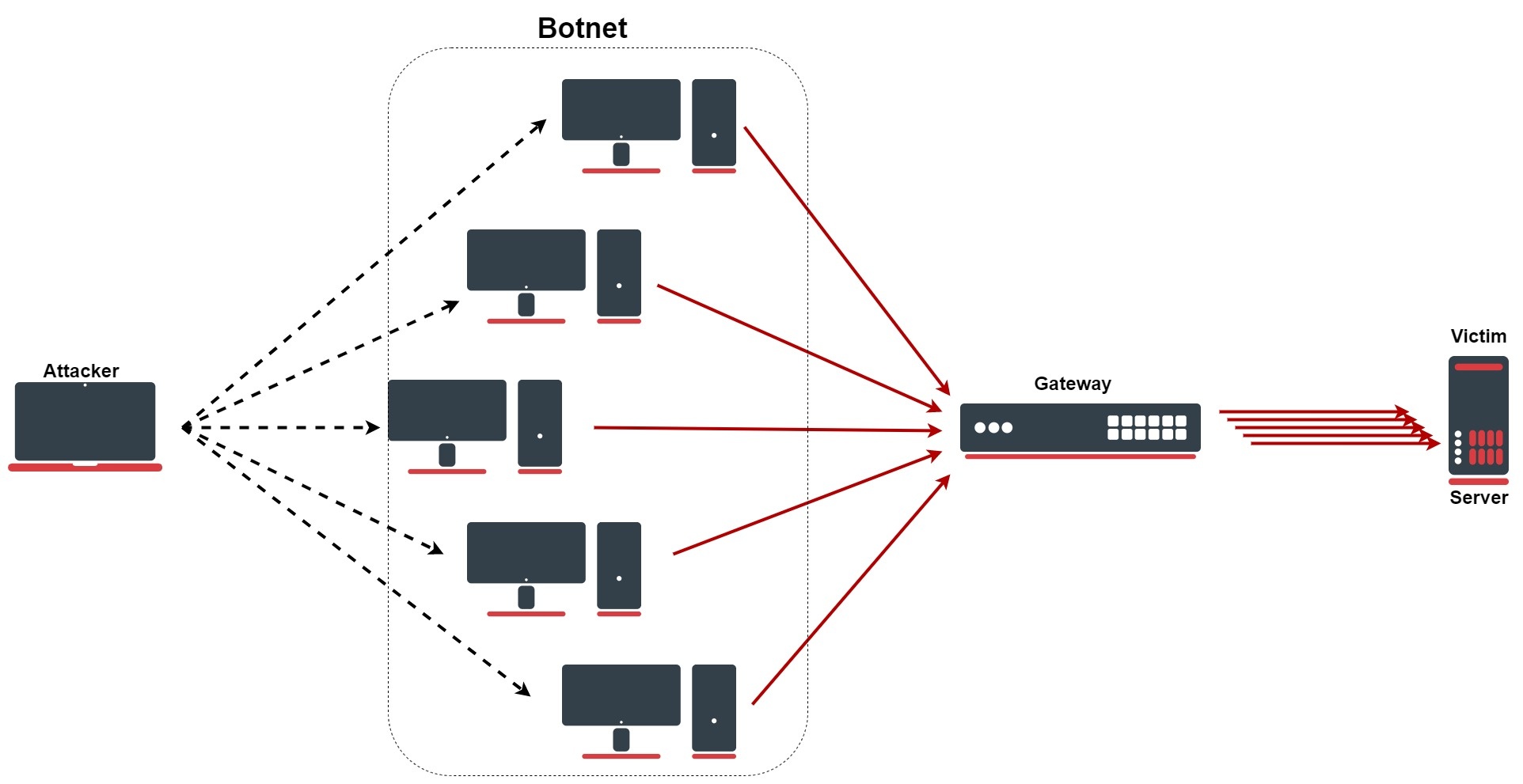

Hizmet Aksatma Saldırıları (DoS/DDoS)

- DoS (Denial of Service): Bir sistemin kaynaklarını (CPU, RAM, bant genişliği vb.) tüketerek hizmet veremez hâle getirmeyi hedefleyen saldırılardır.

- DDoS (Distributed DoS): Saldırının, ele geçirilmiş çok sayıda cihazdan (botnet) eş zamanlı yürütülmesidir.

Distributed Denial-of-Service (DDoS)

Hizmet Aksatma Saldırıları – Önleme

- Güncelleme ve hardening: İşletim sistemi/uygulama zafiyetlerinin azaltılması.

- Oran sınırlama (rate limiting): Kaynak tüketimini azaltmaya yönelik politika ve kontroller.

- Mimari önlemler: Yük dengeleme, ölçeklenebilir tasarım ve yedeklilik.

- DDoS azaltma servisleri: Servis sağlayıcı düzeyi filtreleme ve trafik temizleme (mitigation/scrubbing) seçenekleri değerlendirilebilir.

- İzleme ve olay müdahalesi: Anomali tespiti, alarm yönetimi ve müdahale prosedürleri.

Zararlı Yazılımlar (Malware) ve Korunma

- Tehditler: Virüs, worm, trojan, ransomware (fidye yazılımı) vb.

- Korunma yaklaşımları:

- Uç nokta koruması (EDR/anti-virüs): İmza tabanlı ve davranış analizi yaklaşımlarını birlikte kullanmak.

- Ağ/e-posta geçidi kontrolleri: Zararlı içeriklerin ağa girmeden önce filtrelenmesi.

- Kullanıcı farkındalığı: Kaynağı belirsiz ekler ve bağlantılar konusunda eğitim ve prosedürler.

- Yedekleme: Düzenli yedekleme ve geri yükleme testleri (özellikle ransomware riskine karşı).

Saldırı Sonucu Oluşabilecek Zararlar

- Kurumsal itibar kaybı: Müşteri güveninin zedelenmesi.

- Maddi zarar: İş sürekliliği kaybı, operasyonel maliyetler, olası tazminatlar.

- Yasal ve düzenleyici etkiler: Veri ihlali durumunda hukuki yükümlülükler ve yaptırımlar.

- Fikri mülkiyet kaybı: Ticari sırların ve stratejik bilgilerin sızması.

Genel Güvenlik Stratejisi

- Politika: Yazılı bir bilgi güvenliği politikası oluşturmak ve güncel tutmak.

- Derinlemesine savunma: Tek bir kontrole bağlı kalmadan çok katmanlı güvenlik yaklaşımı uygulamak.

- Yedekleme: Düzenli yedekleme ve geri yükleme testleri yapmak.

- En az yetki prensibi: Kullanıcılara yalnızca ihtiyaç duydukları yetkileri vermek.

- İzleme ve denetim: Logların ve ağ trafiğinin düzenli izlenmesi; olay müdahalesi süreçlerinin tanımlanması.

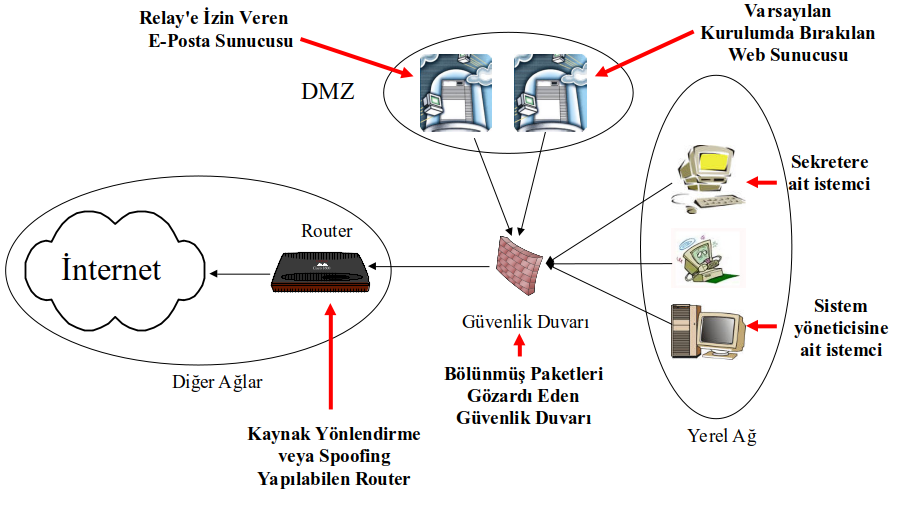

Ağ Güvenlik Duvarı (Firewall)

- Güvenlik duvarı, iç ağ ile dış ağ arasında konumlanan ve tanımlı politikalara göre trafiğe izin veren/engelleyen bir güvenlik bileşenidir.

- Modern çözümler; paket filtreleme (L3/L4), durum bilgili denetim (stateful inspection) ve bazı durumlarda uygulama katmanı kontrolleri (L7) sunabilir.

Güvenlik Duvarı Servisleri

- NAT (Network Address Translation): İç ağ adreslemesinin yönetimi ve dışa çıkış senaryoları.

- VPN (Sanal Özel Ağ): Uzaktan güvenli erişim.

- DMZ (Ayrıştırılmış Bölge): Dışa hizmet veren sistemlerin iç ağdan izole edildiği ağ segmenti.

- IDS/IPS entegrasyonu: Saldırı tespiti ve (uygunsa) önleme kabiliyeti.

- İçerik filtreleme: Politika dışı veya zararlı içeriklere erişimin sınırlandırılması.

- Loglama ve raporlama: Denetim, olay analizi ve izlenebilirlik.

Teşekkürler

Sorularınız?