Ağ Temelleri

12 - Yardımcı Ağ Komutları

2024

Yardımcı Ağ Komutları

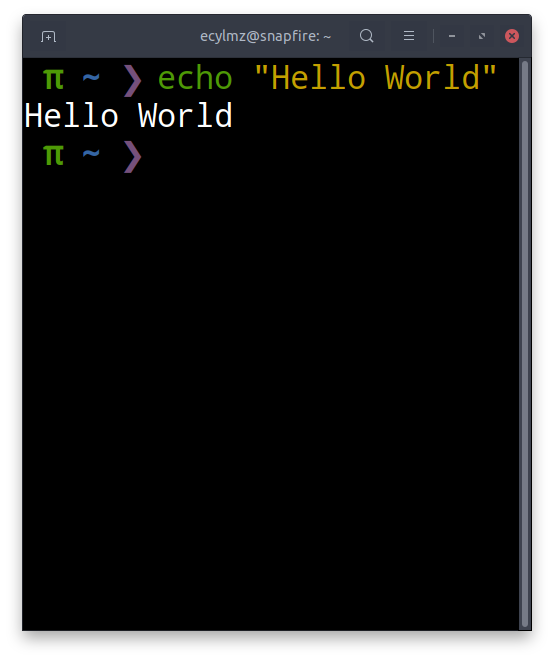

Komut Satırı Nedir?

Komut satırı (diğer adıyla komut satırı arayüzü), bir bilgisayar kullanıcısının, belirli metinleri (komutları) girerek bilgisayarla etkileşime geçmesini sağlar.

Komut satırı arayüzleri; konsol, kabuk, terminal veya uçbirim diye de adlandırılır.

Neden Komut Satırı Kullanıyoruz?

- Grafik arayüzde yapılan işlemleri konsolda daha hızlı yapabiliyoruz.

- Bazı durumlarda grafik arayüzün sunmadığı imkanlara erişebiliyoruz.

- Kullandığımız sistem grafik arayüz sunmayabilir. (Örneğin: Sunucular)

Komut Satırını Açma

- Windows: “Başlat” menüsü yanındaki arama yerine “cmd” yazın.

- Ubuntu (GNOME): “Alt + F2” tuşlarına basın ve “gnome-terminal” yazın.

- macOS: “Uygulamalar” -> “İzlenceler” -> “Terminal”

Ağ ile İlgili Komutlar

pingip(Linux/macOS),ipconfig(Windows)nslookup,dig,hostroutearptracert(Windows),traceroute(Linux/macOS),mtr(Linux)netstat,sswireshark,tcpdumpnmap

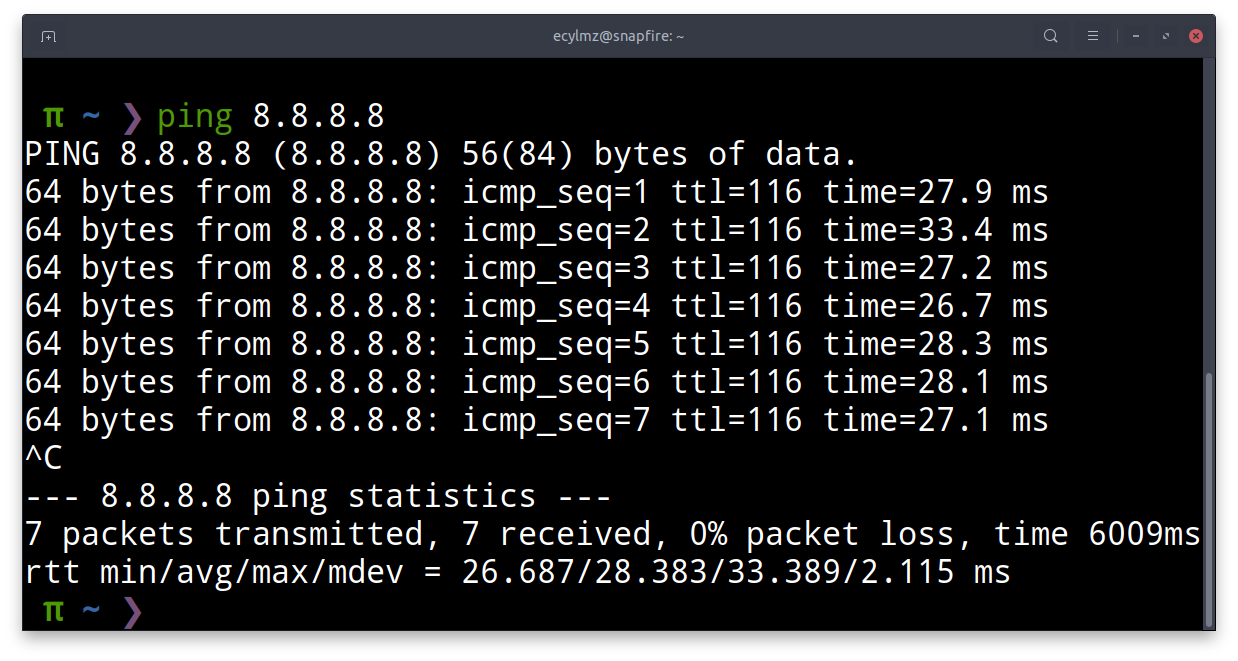

ping

- Hedefe ICMP paketleri göndererek ulaşılabilirliği ve gecikme süresini (latency) ölçer.

- Kullanım amaçları:

- Cihazın ulaşılabilir durumda olduğunu kontrol etmek.

- Ağdaki gecikme süresini tespit etmek.

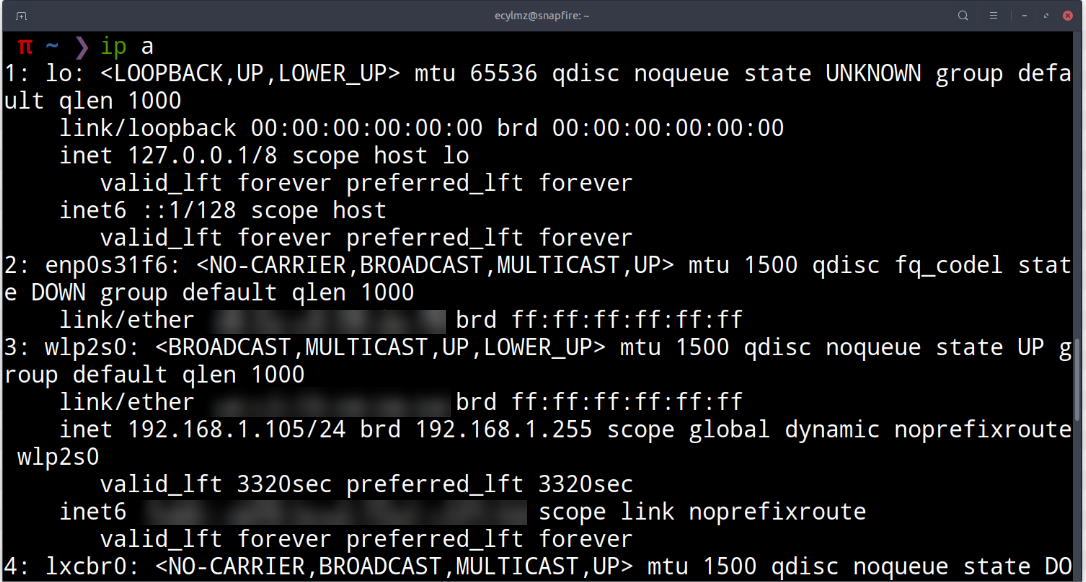

ip (Linux/macOS), ipconfig (Windows)

- Bilgisayarınızın TCP/IP ağ yapılandırmasını (IP adresi, alt ağ maskesi, ağ geçidi vb.) görüntüler ve düzenler.

- Detaylı bilgi için:

- Windows:

ipconfig /? - Linux/macOS:

man ip

- Windows:

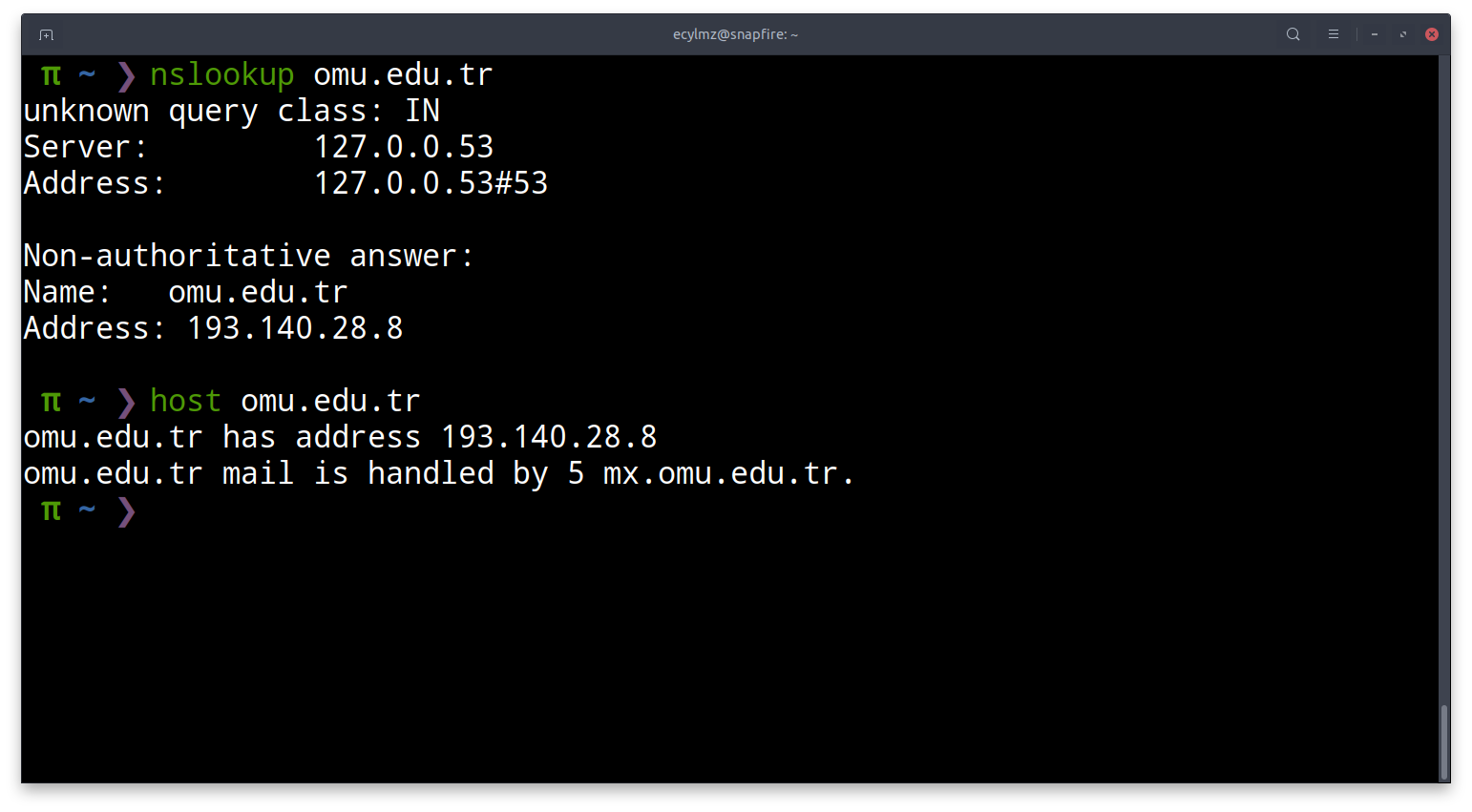

nslookup, host, dig

- Alan adlarını (domain name) IP adreslerine çevirir. DNS sunucularına sorgu gönderir.

nslookup: Hem Windows hem de Linux/macOS’ta kullanılabilir.hostvedig: Ubuntu’danslookupkomutuna alternatif olarak kullanılabilir.

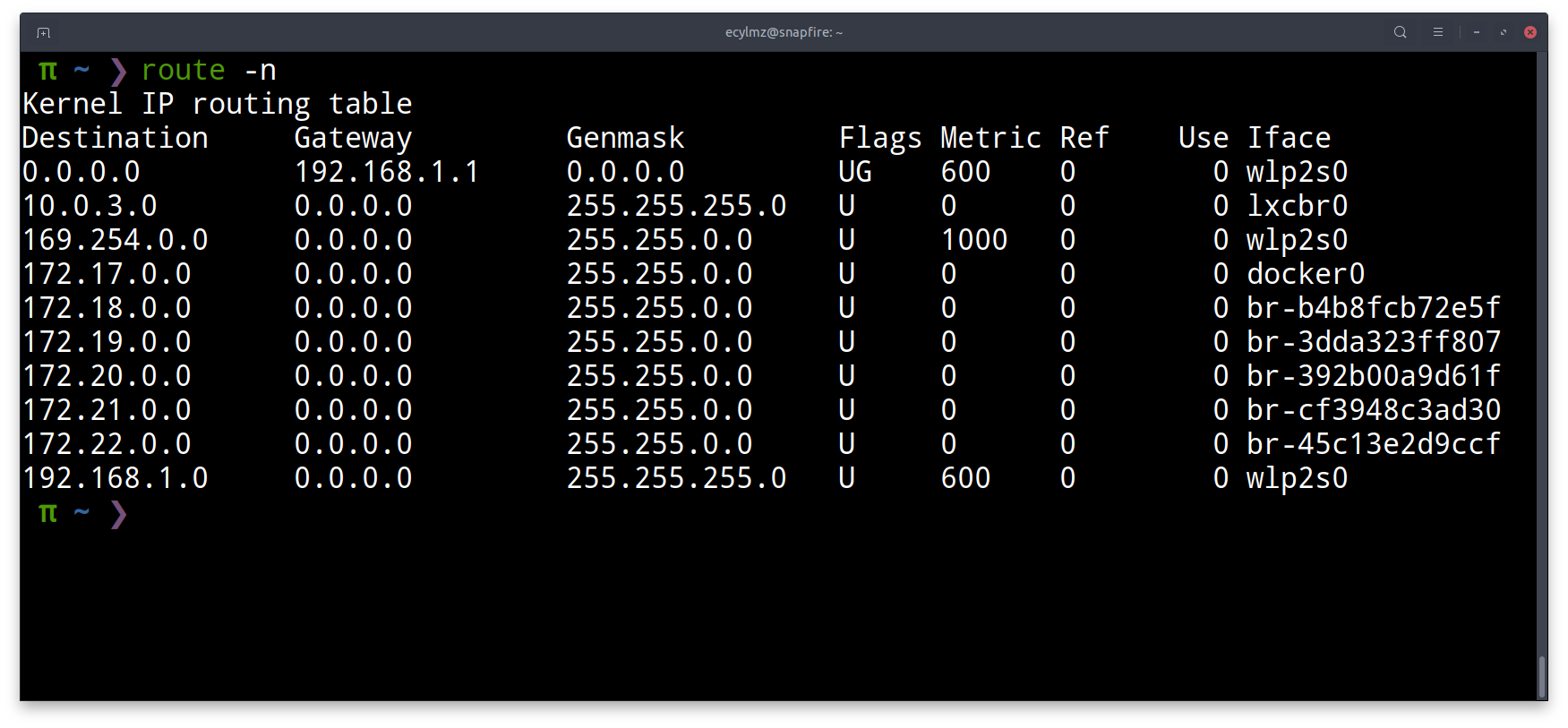

route

- Yönlendirme tablosunu görüntüler ve düzenler.

- Yönlendirme tablosu, ağdaki farklı hedeflere ulaşmak için kullanılacak yolları belirtir.

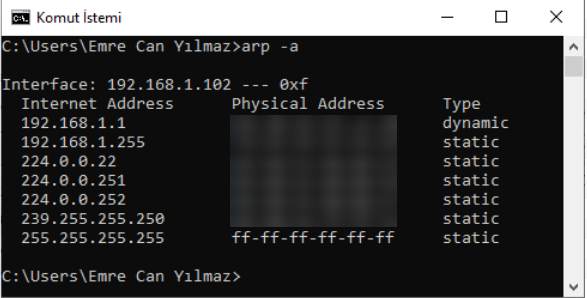

arp

- Adres Çözümleme Protokolü (ARP) için kullanılan bir komuttur.

- Ağdaki cihazların IP adreslerinden MAC adreslerini bulmaya yarar.

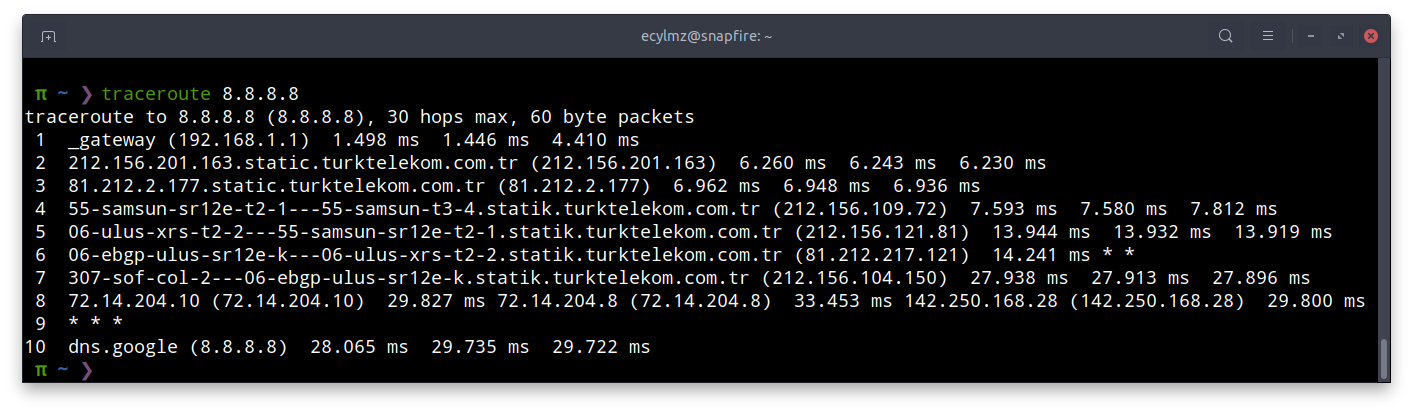

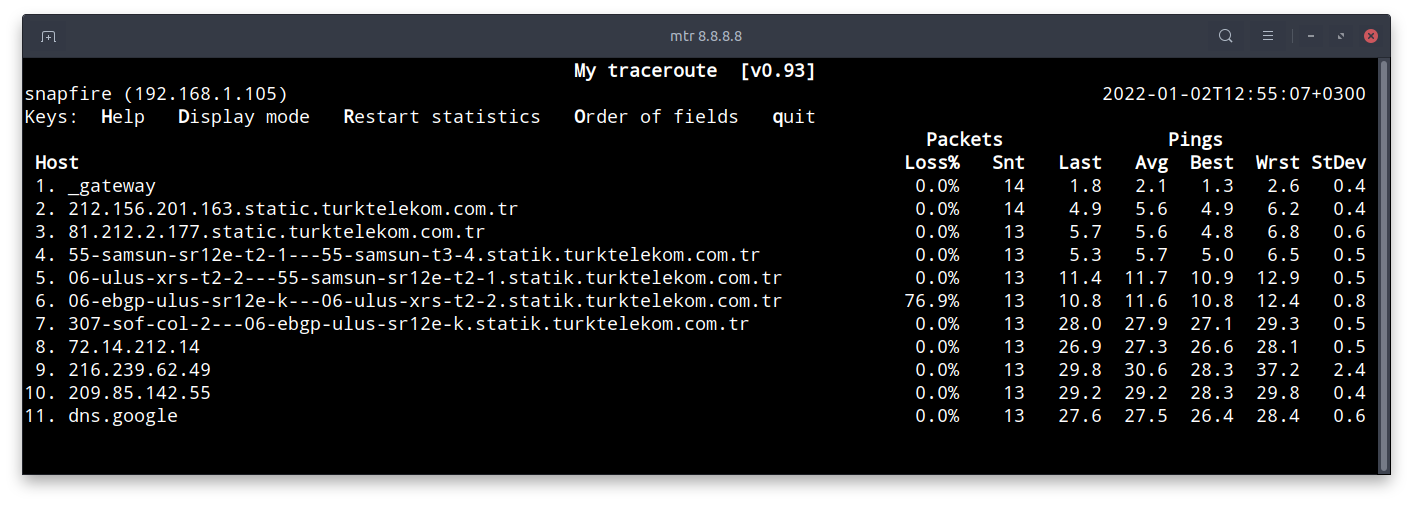

tracert (Windows), traceroute (Linux/macOS), mtr (Linux)

- Bir veri paketinin kaynak bilgisayardan hedef bilgisayara kadar izlediği yolu gösterir.

- Her bir atlama noktasındaki (yönlendirici) gecikme sürelerini de gösterir.

mtr,traceroutevepingkomutlarının birleşimidir.

netstat, ss

netstat: Ağ bağlantıları (hem gelen hem giden), yönlendirme tabloları ve ağ arayüzü istatistiklerini görüntüleyen bir araçtır. Ağdaki problemleri bulma ve trafiği analiz etme amacıyla kullanılır.ss: Ubuntu’danetstatyerine kullanılan benzer bir araçtır.

Örnek netstat Kullanımları:

netstat -sp tcp: TCP istatistiklerinetstat -sp udp: UDP istatistiklerinetstat -antp: Aktif TCP bağlantılarınetstat -antp | grep ":443.*ESTABLISHED" | wc -l: 443 portuna bağlı aktif bağlantı sayısı

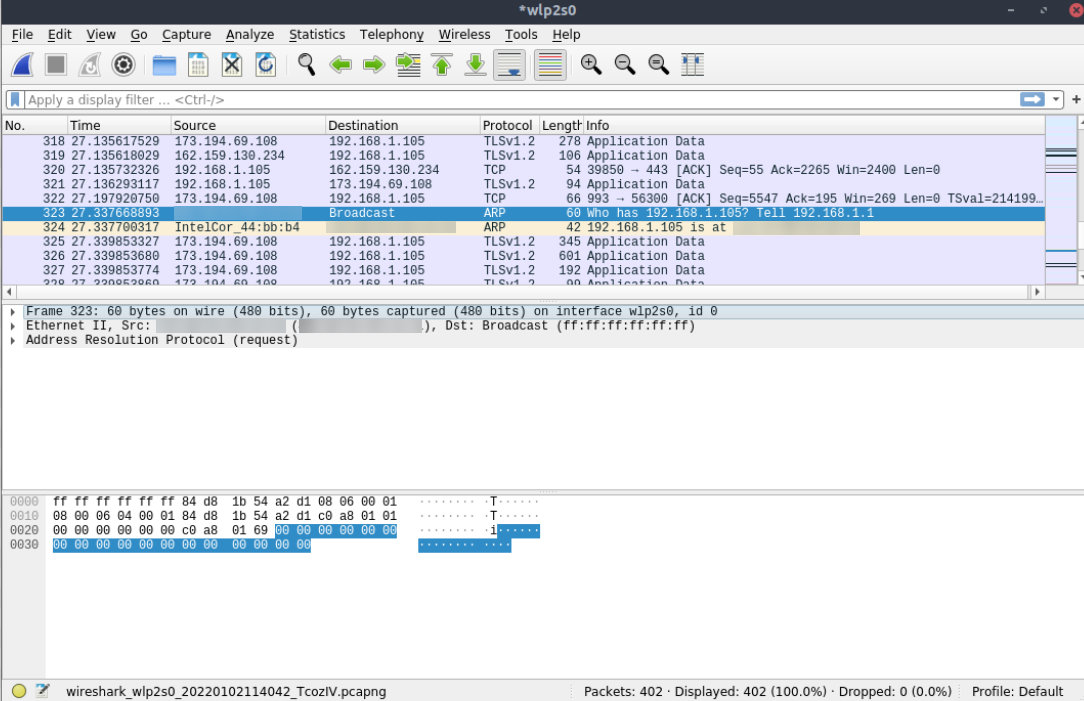

tcpdump, wireshark

tcpdump: Komut satırından çalışan bir paket analiz aracıdır. Bilgisayara gelen ve giden veri paketlerini yakalar, inceler ve filtreler.Wireshark: Grafik arayüzlü bir paket analiz aracıdır.tcpdump’a göre daha kullanıcı dostudur ve daha detaylı analiz imkanı sağlar.

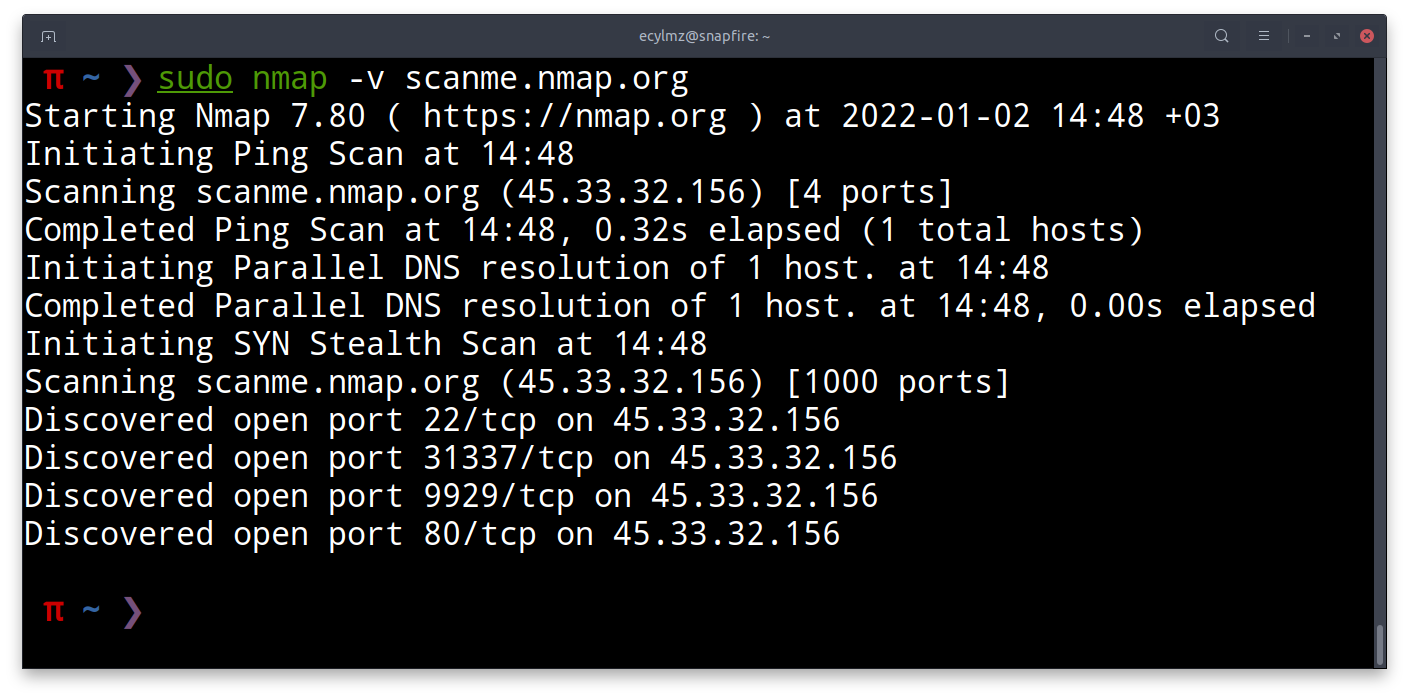

nmap

- Nmap (Network Mapper), ağdaki cihazları ve açık portları taramak için kullanılan güçlü bir araçtır.

- İşletim sistemlerini, çalışan servisleri ve güvenlik açıklarını tespit edebilir.

- Ağ yöneticileri ve güvenlik uzmanları tarafından yaygın olarak kullanılır.

Temel Kullanım:

nmap <hedef_ip_adresi> veya nmap <alan_adı>

Örnekler:

Belirli bir IP adresini tara:

nmap 192.168.1.10-> Belirtilen IP adresindeki cihazın açık portlarını ve servislerini tarar.Bir IP aralığını tara:

nmap 192.168.1.0/24-> 192.168.1.0 ile 192.168.1.255 arasındaki tüm IP adreslerini tarar.Belirli portları tara:

nmap -p 80,443 <hedef_ip>-> Hedef cihazın 80 (HTTP) ve 443 (HTTPS) portlarının açık olup olmadığını kontrol eder.Servis versiyonu tespiti:

nmap -sV <hedef_ip>-> Açık portlarda çalışan servislerin versiyonlarını tespit etmeye çalışır. Bu bilgi, güvenlik açıklarını belirlemek için kullanılabilir.

İşletim sistemi tespiti:

nmap -O <hedef_ip>-> Hedef cihazın işletim sistemini tespit etmeye çalışır.Agresif tarama (daha fazla bilgi, ancak daha yavaş):

nmap -A <hedef_ip>-> İşletim sistemi, servis versiyonu, script taraması ve traceroute gibi daha fazla bilgi toplamak için agresif bir tarama gerçekleştirir. Ancak bu tarama daha uzun sürebilir ve hedef cihaz tarafından fark edilme olasılığı daha yüksektir.Hızlı tarama:

nmap -T4 <hedef_ip>-> Daha hızlı bir tarama gerçekleştirir. Ancak, daha az bilgi toplar ve bazı açık portları gözden kaçırabilir.Ağdaki aktif cihazları listele:

nmap -sn 192.168.1.0/24-> Sadece ping atarak ağdaki aktif cihazları listeler, port taraması yapmaz.

Bölüm Özeti

- Komut satırı, ağ yönetimi ve sorun giderme için güçlü bir araçtır.

ping,ipconfig,tracert,netstat,nmapgibi birçok yararlı ağ komutu vardır.- Bu komutlar, ağdaki cihazların durumunu kontrol etmek, ağ trafiğini analiz etmek ve güvenlik açıklarını tespit etmek için kullanılabilir.

Gelecek Hafta

- Bilgi ve ağ güvenliği kavramlarını inceleyeceğiz.